Was ist das?

UNDER CONSTRUCTION

Hier werden einige Details aus den verschiedenen Tuturials erklärt.

IMAP / POP

Frage: Was bedeuten die Abkürzungen IMAP und POP – und wozu brauche ich das?

Antwort: Wenn Sie heute ein E-Mail-Programm installieren, müssen Sie sich entscheiden, wie Sie Ihre E-Mails abholen wollen, die noch bei Ihrem Provider liegen. IMAP (Internet Message Access Protocol) [Wikipedia] bedeutet: Ihre E-Mail bleiben bei Ihrem Provider, auch wenn Sie diese lesen. Sie können also von mehreren Rechners aus – zum Beispiel auch mit Ihrem Smartphone – Ihre E-Mails lesen oder sogar einen Gruppe von Personen den Zugriff erlauben (mit unterschiedlichen Rechten).

Bei POP (Post Office Protocol) [Wikipedia] werden Ihre Mails auf dem Server Ihres Providers gelöscht, wenn Sie diese gelesen haben. (Es ist ein wenig komplizierter, aber das kann hier vernächlässigt werden.)

Empfehlenswert ist also ein IMAP-Postfach, es sei denn, spezielle Gründe sprächen dagegen oder Ihr Provider böte IMAP nicht an (dann sollten Sie den Provider wechseln).

Asymmetrische Kryptografie

Frage: Was ist “asymmetrische” Kryptografie und warum ist das sicher?

“Asymmetrische” Kryptosysteme [Wikipedia] arbeiten mit öffentlichen Schlüsseln. Die älteren “symmetrischen” Systeme haben einen “Generalschlüssel”: beiden Partnern, die miteinander kommunizieren, muss die Methode, wie zu entschlüsseln sei, vorliegen – wenn dieser “Generalschlüssel” gestohlen oder von einem Dritten abgefangen wurde, ist das Verschlüsselungssystem wertlos. Die deutsche “Enigma” im 2. Weltkrieg verschlüsselte “symmetrisch”.

Erst seit Ende der 70-er Jahre gibt es “asymmetrische” Kryptosysteme oder auch “Public-Key-Verschlüsselungsverfahren”. Eine Powerpoint-Präsentation und verständliche Erklärung finden Sie zum Beispiel bei Philipp Hauer: “Wie wir wissen, ist der Private Key ungleich Public Key, d. h. man kann aus der Kenntnis des einen (des Public Keys) keine Rückschlüsse auf den anderen (den Private Key) ziehen. Dazu nutzt man Einwegfunktionen. Das sind mathematische Verfahren, die in der einen Richtung einfach, in der anderen Richtung/der Umkehrung jedoch extrem schwierig sind.”

Mit den heutigen mathematischen (!) Methoden sind “asymmetrische” Kryptosysteme nicht zu “knacken”, vorausgesetzt, die Schlüssel sind genügend groß bzw. lang. Die Größe des Schlüssels ist bei der Installation des Verschlüsselungsprogramms OpenPGP (bzw. GNU Privacy Guard) frei wählbar – es wird meistens eine Schlüssellänge von 2028 Bit oder 4096 Bit automatisch vorgeschlagen.

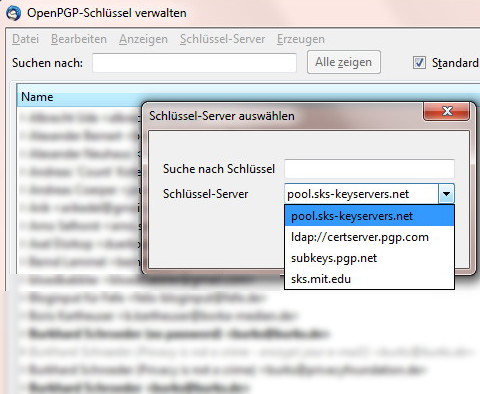

KEYSERVER

Frage: Was ist ein “Keyserver” und wozu brauche ich den?

Ein “Keyserver” oder “Schlüsselserver” [Wikipedia] ist ein im Internet frei zugänglicher Rechner, auf den man seinen öffentlichen Schlüssel hochladen kann, und auf dem man auch die öffentlichen Schlüssel anderer Menschen findet, mit denen man E-Mails austauschen will (falls diese einen Keyserver genutzt haben). Das erleichtert die verschlüsselte Kontaktaufnahme zu Personen, die einem ihren öffentlichen Schlüssel dann nicht vorab senden müssen.

Eine Alternative, den Schlüsseln von Personen zu finden, ist, auf deren Website (falls vorhanden) nachzusehen, ob der “public key” dort zum Download angeboten wird.

Enigmail – das Thunderbird-Add-on – und auch alle anderen Verschlüsselungsprogramme – wie GNU Privacy Guard – bieten diese Features im Menu an. Die bekanntesten Keyserver sind in der Schlüsselverwaltung (key management) schon eingetragen.

Ein anderes Beispiel: Man kann auch mit dem Programm “Kleopatra”, das Teil des Komplettpakets “Gpg4win” ist, öffentliche Schlüssel auf einen Keyserver hinauf- und herunterladen. (Sceenshot, englisch) Bei Verbraucher Sicher Online finden Sie ein Video zum Thema: “Import eines Schlüssels von einem Schlüsselserver unter Kleopatra”. Falls sie jedoch das E-Mail-Programm Thunderbird nutzen, ist auch dieses Feature besser mit dem Add-on Enigmail zu handhaben.

Schlüsselserver bzw. Keyserver haben eine Schwachstelle: Ob der öffentliche Schlüssel, den Sie dort anhand der E-Mail-Adresse gefunden haben, tatsächlich zu der betreffenden Person gehört, können Sie nicht wissen. Im Zweifelsfall müssen Sie die Authentizität des öffentlichen Schlüssels durch die so genannte digitale Signatur nachprüfen (vgl. unten: “Fingerprint und digitale Signatur”).