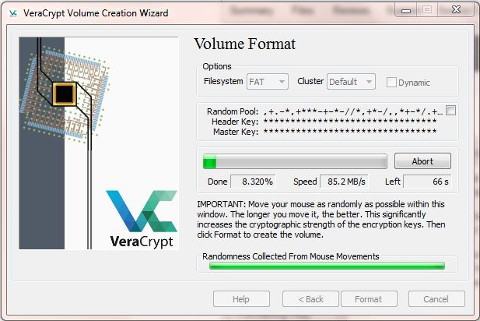

Veracrypt

Der GPF empfiehlt zur Verschlüsselung von Partitionen oder Ordnern (“containern”) Veracrypt für Linux und Windows (Alternative Anleitung für Windows).

“Volksverschlüsselung”

Heise: “Authentifizieren, verschlüsseln, signieren: Was kompliziert klingt, soll mit der Volksverschlüsselung für jedermann handhabbar sein. Der Service ist nun gestartet, derzeit aber nur für Windows-Nutzer verfügbar. (…) Für einen Schlüssel muss der Anwender seine Identität nachweisen. Aktuell ist dies über die eID-Funktion des elektronischen Personalausweises in Verbindung mit einem Chipkarten-Lesegerät möglich. Telekom-Kunden können die Registrierung mit ihren Log-in-Daten über die Volksverschlüsselungs-Anwendung anstoßen.”

Das klingt nach einer Totgeburt…

Pretty Easy Privacy

Heise: “Pretty Easy Privacy: Enigmail und p≡p wollen Verschlüsselung voranbringen”. (Vgl. auch Heise Security.)

“Das Projekt kommt ohne Keyserver aus, weil eine PEP-Engine im Hintergrund läuft, die die Schlüssel lokal verwaltet und bei Bedarf Übergangsschlüssel für Empfänger erzeugt.”

Temporäre Schlüssel funktionieren genau so wie bei verschlüsselter Telefonie.

“Ist PEP installiert, so sucht das Programm nach vorhandener Kryptografie und erstellt sonst automatisch mit GnuPGP oder NetPGP (auf iOS) die nötigen Schlüssel und sucht nach Schlüsseln des Empfängers einer Mail, wenn eine Nachricht per Outlook verschickt wird. Findet es andere Kryptostandards wie S/MIME oder CMS, so werden diese unterstützt.”

Mailvelope

Heise: “Web.de und GMX führen PGP-Verschlüsselung für Mail ein”.

Mailvelope kann man ohnehin für Webmail verwenden. Es funktioniert nicht nur bei Chrome, sondern auch beim empfehlenswerten Browser SRWareIron.

US-Regierung will gute Verschlüsselung abschaffen

Heise: “In einer Anhörung vor dem US-Senat fordern Regierungsvertreter, dass gute Verschlüsselung unterlassen oder gar gesetzlich verboten werden soll. Eine von Obama eingesetzte Expertengruppe empfiehlt das Gegenteil.”

Bei Open-Source-Verschlüsselung (wie z.B. bei GnuPG) funktionieren die geforderten Hintertüren natürlich nicht. Die Forderungen der US-Politiker sind nicht neu und wurden hierzulande auch schon gestellt.

De-Mail und PGP

Heise: “De-Mail-Kunden konnen nun ihre Nachrichten und Anhänge im Web-Frontend des Diensts lokal mit PGP verschlüsseln und danach versenden.”

Nachteil: “Der Zugriff auf die Verschlüsselung ist nur via Web mit Chrome oder Firefox oder mit einem Plug-in für Outlook möglich.” Vorteile gibt es nicht. Falsch und albern ist auch die Behauptung der Telekom (laut Heise), der Einsatz von PGP sei so komplex gewesen, dass lediglich Internet- Experten davon Gebrauch machten.”

TrueCrypt is Audited

Open Crypto Audit Project: “April 2, 2015: Phase II analysis is completed and, pending an executive summary, TrueCrypt is Audited” (pdf).

Heise: “Audit abgeschlossen: TrueCrypt 7.1 weitgehend sicher”.

iSpy

The Intercept: “The CIA Campaign to Steal Apple’s Secrets”

Also presented at the Jamboree were successes in the targeting of Microsoft’s disk encryption technology, and the TPM chips that are used to store its encryption keys. Researchers at the CIA conference in 2010 boasted about the ability to extract the encryption keys used by BitLocker and thus decrypt private data stored on the computer. Because the TPM chip is used to protect the system from untrusted software, attacking it could allow the covert installation of malware onto the computer, which could be used to access otherwise encrypted communications and files of consumers.

Alternativen zu Truecrypt

Zu Truecrypt gibt es interessante Alternativen bei Heise: “TrueCrypt-Alternativen zur Daten-Verschlüsselung”.

Wir werden zu jedem dieser Tools demnächst ein Tutorial anbieten.

Böse Schlüssel werden zum Problem für GnuPG

Heise: “Ein Forscherteam hat demonstriert, wie einfach sich die IDs zu GnuPG-Schlüsseln fälschen lassen und kurzerhand böse Duplikate des kompletten Strong-Sets erzeugt. (…) Der Angriff knackt also keineswegs die GnuPG-Verschlüsselung; er demonstriert vielmehr, dass es sehr einfach sein kann, einem nachlässigen GnuPG-Anwender falsche Schlüssel unterzuschieben. Es genügt nämlich keineswegs, die ID zu checken und vielleicht noch einen Blick auf die Unterschriften eines Keys zu werfen. (…) Der wichtigste Schutz vor solchen Klonen ist das Überprüfen der Fingerabdrücke.”